Sicherheitslage 2025: Alarmstufe Rot für die deutsche Wirtschaft

Die Zahlen sind eindeutig: Die Bitkom-Wirtschaftsschutzstudie 2025 beziffert den kumulierten Gesamtschaden durch Datendiebstahl, Spionage und Sabotage auf 289 Milliarden Euro jährlich.

Cyberangriffe sind keine "Kann"-Bestimmung mehr, sondern ein kalkulatorischer Kostenfaktor in fast jeder Unternehmensbilanz.

Ein Indikator lässt alle Alarmglocken schrillen: die 7,6-fache Zunahme betroffener Konten in Deutschland im Vergleich zum Vorjahr (Quelle: Ad-hoc-News).

Risiko-Einschätzung für Geschäftsführer und IT-Leiter

Was sind die aktuellen Bedrohungen?

Die Cyberkriminelle haben ihre Strategie radikal geändert. Sie setzen nicht mehr primär auf den lauten Frontalangriff auf die technische Perimeter-Verteidigung (Firewall, Virenscanner). Stattdessen übernehmen sie heimlich legitime Accounts – den sogenannten Identity Based Attack.

Da die äußeren Verteidigungslinien immer stärker werden, verlagern Kriminelle den Fokus auf den internen Zugang. Gestohlene Logins sind das primäre Ziel.

Höchste Kosten pro Vorfall

Angriffe mit gestohlenen Logins verursachen laut der aktuellen IBM-Studie pro Vorfall durchschnittlich 4,2 Millionen Euro Schaden (IBM Cost of a Data Breach Report 2025). Dieser Wert ist deutlich höher als bei anderen Angriffsarten.

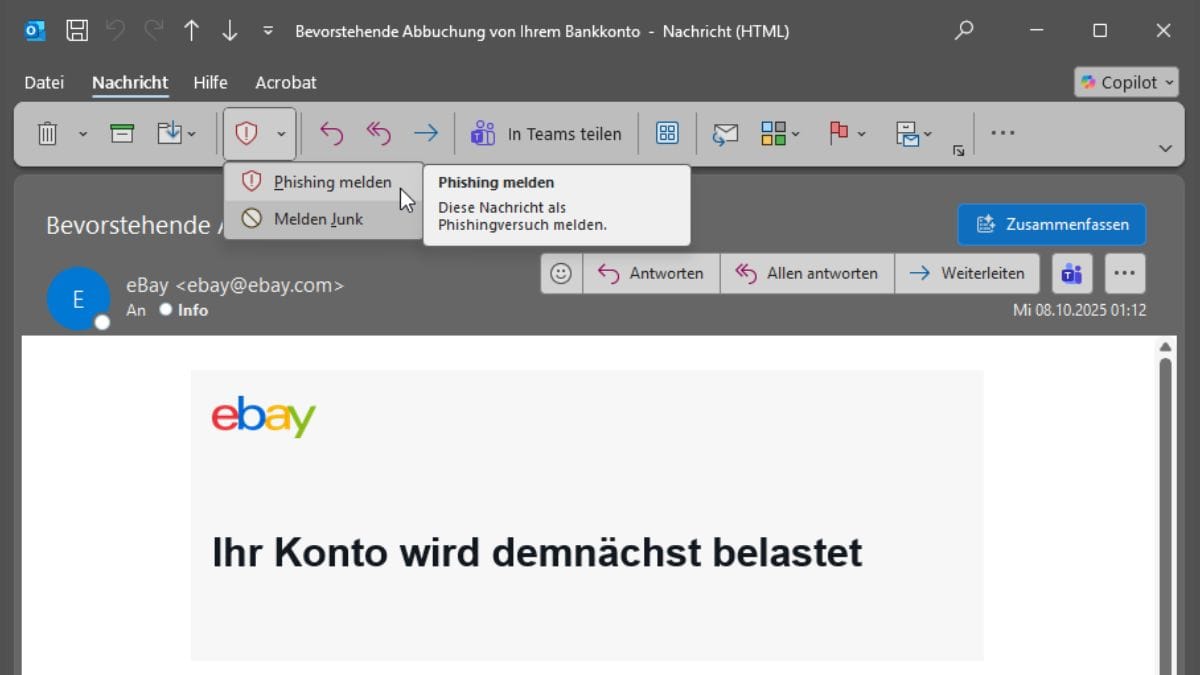

Der Brandbeschleuniger: KI-gestütztes Phishing

Die größte Triebkraft hinter dem Diebstahl ist der technologische Fortschritt der Kriminellen.

- Mit KI-Tools perfektionieren sie die Qualität von Phishing-Mails.

- Sie personalisieren Nachrichten unter Ausnutzung öffentlich zugänglicher Mitarbeiterdaten (z. B. aus LinkedIn)

- und nutzen teils Deepfake-Technologie für Voice-Phishing ("Enkeltrick 2.0").

Dadurch steigt die Erfolgsquote beim Abgreifen von Passwörtern drastisch, da die E-Mails kaum noch als Fälschung erkennbar sind.

Was passiert mit gestohlenen Daten?

Sobald gestohlene Zugangsdaten im Darknet landen, werden sie zum Schlüssel für das innere Netz (Intranet, Cloud-Speicher, E-Mail-Server). Die Angreifer können sich legitim als Mitarbeiter ausgeben und so die internen Sicherheitskontrollen umgehen.

Typische Szenarien nach dem Diebstahl

Kontoübernahmen und Exfiltration

Zugriff auf vertrauliche Unternehmensdaten, geistiges Eigentum (z.B. Patente), Forschungsunterlagen oder sensible Kundendaten.

Ransomware und Sabotage

Oft dienen die gestohlenen Admin-Rechte dazu, tief in die Infrastruktur einzudringen, um Ransomware zu platzieren, Backups zu löschen oder gezielt Systeme zu zerstören.

Reputationsschäden

Der unmittelbare finanzielle Schaden ist oft nur die Spitze des Eisbergs. Ein massiver Vertrauensverlust bei Kunden, Partnern und Investoren kann zu langfristigen Auftragsverlusten, juristischen Auseinandersetzungen und nachhaltig negativen Auswirkungen auf den Unternehmenswert führen, die schwerer wiegen als jedes Lösegeld.

Erweiterter Use Case

Ein mittelständisches Unternehmen im Maschinenbau wurde Opfer eines Credential-Diebstahls. Die Angreifer nutzten die Logins eines leitenden Ingenieurs. Zunächst wurde wochenlang unbemerkt auf die Datenbanken mit Konstruktionsplänen zugegriffen.

Anschließend erfolgte die Erpressung mit der Drohung, diese sensiblen Pläne auf Darknet-Kanälen zu veröffentlichen, was einen existenziellen Wettbewerbsnachteil bedeutete und die gesamte Produktentwicklung gefährdete.

Hauptzielgruppe von Angreifern: Wer ist betroffen?

(Spoiler: Jeder!)

Die Bedrohung ist flächendeckend und die Annahme „Wir sind zu klein, um interessant zu sein“ ist endgültig widerlegt.

Die universelle Nutzbarkeit gestohlener Zugangsdaten macht jede Branche (von Maschinenbau bis Finanzdienstleistungen) zum potenziellen Opfer.

KMU als Zielscheibe

Der Mittelstand gilt oft als "Low Hanging Fruit". Dies liegt nicht an mangelndem Willen, sondern an der Realität knapper Ressourcen.

Oft fehlen dediziertes Personal und Budget für umfassende IT-Security-Lösungen, die für Großkonzerne Standard sind. Die Angreifer wissen das und nutzen diese Asymmetrie gezielt aus.

Warum sind Unternehmen so verwundbar?

Die gestiegenen Schadenszahlen sind das direkte Ergebnis eines komplexen Zusammenspiels verschiedener Faktoren.

Viele Unternehmen öffnen den Angreifern ungewollt die Tür, indem sie grundlegende Sicherheitsprinzipien vernachlässigen.

Beispiele für Sicherheitslücken

Veraltete Systeme

Viele Unternehmen arbeiten mit Geräte- oder Software-Versionen, die seit Jahren keine Sicherheitsupdates mehr erhalten.

Das öffnet Tür und Tor für bekannte Sicherheitslücken, die automatisiert ausgenutzt werden.

Mangelnde "Security-Awareness" (Faktor Mensch)

Wenn Mitarbeitende verdächtige Links nicht erkennen oder Anfragen „von angeblichen Kollegen“ ungeprüft bestätigen, reichen wenige Sekunden Unaufmerksamkeit.

Oft fehlt eine regelmäßige Schulung, die genau solche Situationen übt.

Einfache Passwörter wiederverwenden

Wird ein Passwort, das ein Mitarbeiter privat auf einer kompromittierten Plattform (z. B. einem Forum oder Online-Shop) verwendet hat, auch für den Firmenzugang genutzt, führt ein einziges Leak zum Einbruch ins Unternehmensnetzwerk.

Unkontrollierte Anwendungen

Mitarbeitende nutzen eigene Tools, Apps oder Cloud-Dienste, ohne die IT zu informieren, weil es „schneller geht“.

Dadurch entstehen Datenlecks, unsichere Zugänge und unklare Verantwortlichkeiten.

Übermäßige Berechtigungen

Wenn ein Mitarbeiter über mehr Rechte verfügt, als er für seine tägliche Arbeit benötigt, kann ein kompromittiertes Konto Lateral Movement im gesamten Netzwerk betreiben.

Der Angreifer stiehlt legitime Zugangsdaten, bewegt sich unbemerkt von System zu System und greift somit auf alle sensiblen Daten, Server, usw.

Fehlende Sicherheitslösung

Ein Beispiel unter vielen: Ohne Multifaktor-Authentifizierung (MFA) ist ein einfacher Passwort-Diebstahl gleichbedeutend mit einem erfolgreichen Einbruch.

Anderes Beispiel: Fehlende Transparenz im Netzwerk! Ohne Monitoring bleiben Auffälligkeiten wie ungewöhnliche Logins, Datenabflüsse oder massiv erhöhte Fehlanmeldungen oft unbemerkt.

Das Ökosystem der Kriminalität: Kommerzialisierung und niedrige Einstiegshürden

- Auf spezialisierten Marktplätzen werden Zugangsdaten zu Dumpingpreisen gehandelt (Validierte Logins werden für wenige Dollar gehandelt).

- Fertige Exploit-Kits ("Access-as-a-Service") helfen technisch-weniger-versierten Kriminellen automatisierte Angriffe im großen Stil durchzuführen.

Wann sind Angreifer am aktivsten?

Während automatisierte Bots rund um die Uhr nach Lücken scannen, gehen menschliche Angreifer bei der eigentlichen Infiltration und Sabotage hochstrategisch vor.

Der kritischste Zeitpunkt

Am Freitagabend, am Wochenende und an Feiertagen

Das "Freitagabend-Phänomen"

Die Angreifer starten ihren Zugriff oft, wenn Ihre IT-Abteilung ins Wochenende geht. In diesen Zeitfenstern ist die Besetzung der IT-Administration am geringsten. Warnmeldungen laufen ins Leere oder werden erst am Montagmorgen gesichtet. Dadurch gewinnen sie wertvolle Stunden oder Tage, um Backups zu löschen und Daten abzuziehen, bevor Gegenmaßnahmen eingeleitet werden können.

Wie können wir das vermeiden?

Nur eine strategisch durchdachte Cyberresilienz kann die Flutwelle stoppen.

Hier sind 3 grundlegende Sicherheitsmaßnahmen, die als erster Impuls dienen und sofort umsetzbar sind, um die größten Risiken durch gestohlene Anmeldedaten zu minimieren.

Multi-Faktor-Authentifizierung (MFA)

Eine MFA macht ein gestohlenes Passwort technisch wertlos, da der Angreifer den zweiten Faktor (z.B. eine App-Bestätigung oder ein Hardware-Token) nicht besitzt.

Empfohlen ist eine flächendeckende Einführung von MFA, ohne Ausnahme für alle kritischen Zugänge.

Nutzen Sie hierfür biometrische Verfahren oder FIDO2-Hardware-Token, da ältere Methoden wie die SMS-Authentifizierung als unsicher gelten.

Interaktive Security-Awareness-Schulungen

Regelmäßige, interaktive Trainings zu Phishing und Social Engineering.

Simulierte Angriffe helfen Ihren Mitarbeitern, sich gegen die neuen KI-Attacken abzuhärten und ihre Achtsamkeit zu stärken.

EDR, XDR und Forensic

Moderne Sicherheitslösungen wie Endpoint Detection and Response (EDR) oder Extended Detection and Response (XDR) erkennen anomale Zugriffe in Echtzeit und ermöglichen im Ernstfall eine forensische Analyse.

Nur so stellen Sie schnell fest, welche Daten wann mit welchem kompromittierten Login abgerufen und exfiltriert wurden.

Achtung: Standardlösungen sind nicht überall einsetzbar!

Aufgrund der Komplexität moderner Netzwerke und der spezifischen Anforderungen von KMU ist es besonders wichtig, eine individuelle Lösung und Strategie zu finden, die exakt zu Ihrer Umgebung und Risikobereitschaft passt.

Wie gut ist Ihr Unternehmen vor Cyberangriffen geschützt?

Möchten Sie wissen, wie hoch Ihr Risiko durch gestohlene Zugangsdaten ist und welche Maßnahmen in Ihrer Umgebung den wirksamsten Schutz bieten? Sprechen Sie uns gern an!

Wir analysieren Ihre aktuelle Situation, identifizieren relevante Schwachstellen und entwickeln eine klare, umsetzbare Sicherheitsstrategie, die zu Ihrem Unternehmen passt.

Vereinbaren Sie jetzt einen Termin für eine Erstberatung!